ocp考试资料群:569933648 验证码:ocp ocp 12c 19c考试题库解析与资料群:钉钉群号:35277291

全部博文(486)

- postgresql(55)

- ocp 12c(175)

- ocp(102)

- 未分配的博文(154)

- ·

- ·

- ·

- ·

- ·

- ·

- ·

- ·

- ·

- ·

分类: mysql/postgresql

2023-02-28 14:20:14

postgresql从小白到专家,是从入门逐渐能力提升的一个系列教程,内容包括对pg基础的认知、包括安装使用、包括角色权限、包括维护管理、、等内容,希望对热爱pg、学习pg的同学们有帮助,欢迎持续关注cuug pg技术大讲堂。

part 6:pg用户与角色管理

内容1:postgresql 创建用户

内容2:postgresql 创建角色

内容3:postgresql 权限介绍

内容4:postgresql 给用户授权

内容5:postgresql 给角色授权

内容6:postgresql 回收权限

6.1、用户角色概述

用户与角色:? 数据库用户用来访问、管理数据库中的对象(表、索引…)

? 数据库角色用来管理数据库访问权限,简化权限的管理

? 用户和角色在整个数据库集簇中是全局性的,不是针对某个单一数据库,只要有足够的权限,用户可以访问所有数据库的对象。

? 数据库用户可以分为两类:

超级用户--postgres

普通用户--根据需要创建 用户与角色的区别:? user:拥有login登陆数据库权限的role

? role:可以拥有数据库对象,如表、索引,也可以把这些对象上的权限赋予其它角色,以控制哪些用户对哪些对象拥有哪些权限

? group:不拥有replication/noreplication、connectionlimit属性的role

? 在pg8.1之前,user与group是不同类型的实体,现在可以被看作是role,任意一个role均可自由的在user与group间转换

6.2、创建用户

创建用户? 方式1:在系统命令行使用create user命令

create user username create user -u postgres -p 7788 user1 (--forwindows)

? 方式2:在psql命令行使用create user(role)指令

create user[role] rolename;

create user name [[with] option[...]]

这里的option可以是:

superuser | nosuperuser |createdb | nocreatedb |createrole | nocreaterole |createuser | nocreateuser |inherit | noinherit#角色是其他角色的成员,这些子句决定新角色是否从那些角色中“继承”特权 |login | nologin |replication | noreplication |bypassrls | nobypassrls#决定是否一个角色可以绕过每一条行级安全性(rls)策略。|connectionlimit connlimit |[encrypted | unencrypted] password 'password' |validuntil 'timestamp' | inrole role_name [,...] |ingroup role_name[,...] | rolerole_name[,...]|adminrole_name[,...]#admin子句与role相似,让它们能够把这个角色中的成员关系授予给其他人。|user role_name[,...] |sysid uid

创建用户示例:

create user u1 superuser password 'u1';--创建一个具有超级用户权限的用户

create user u2 createdb password 'u2';--创建一个具有建库权限的用户

create user u3 login;--创建一个具有登录权限的用户,默认值

create role u4 encrypted password '123456' validuntil '2018-08-16';--创建一个带有加密密码且具有有效时间的用户

注:属性login、superuser和createrole被视为特殊权限,它们不会像其它数据库对象的普通权限那样被继承。

6.3、创建角色

create role name [[with]option[...]] 这里的option可以是:

superuser | nosuperuser|createdb | nocreatedb|createrole | nocreaterole|createuser | nocreateuser|inherit | noinherit|login | nologin|replication | noreplication|connectionlimit connlimit|[encrypted | unencrypted] password 'password'|validuntil 'timestamp' | inrole role_name[,...]|ingroup role_name[,...] | role role_name[,...]|admin role_name[,...] | user role_name[,...] | sysid uid

创建角色示例

create role manager;--创建一个角色

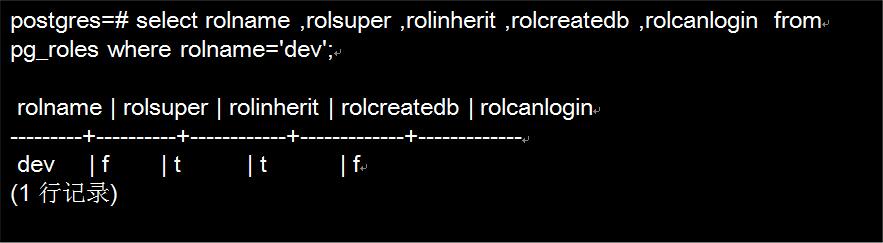

create role dev createdb;--创建一个具有建库权限的角色

create role r1 login;--创建一个具有登录权限的角色,类似于用户

create role u4 encrypted password ‘123456’ validuntil ‘2018-08-16’;--创建一个带有加密密码且具有有效时间的角色

6.4、查看用户与角色

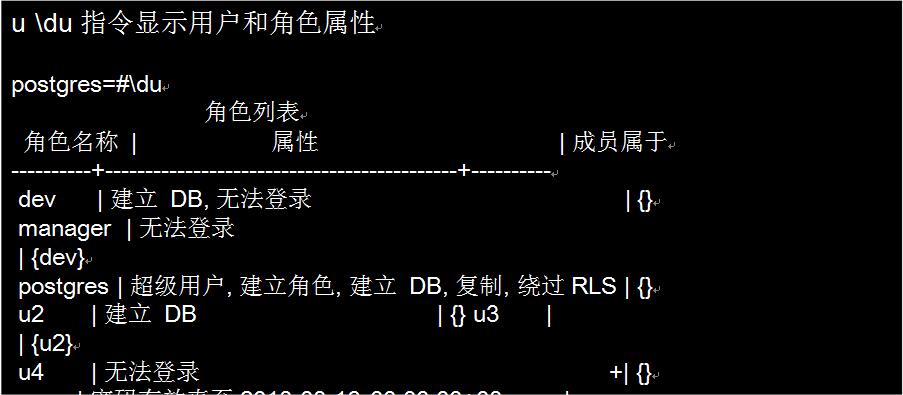

查看用户与角色信息postgres=#\du 指令显示用户和角色属性

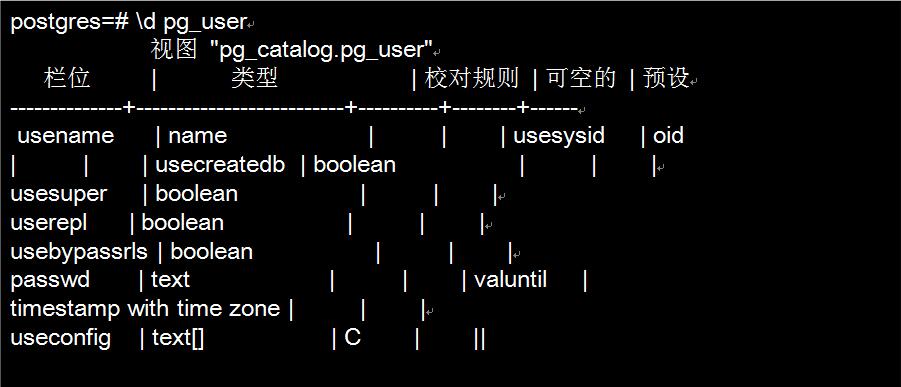

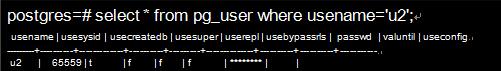

通过数据库字典表来查看用户信息postgres=# \d pg_user

通过数据库字典表来查看

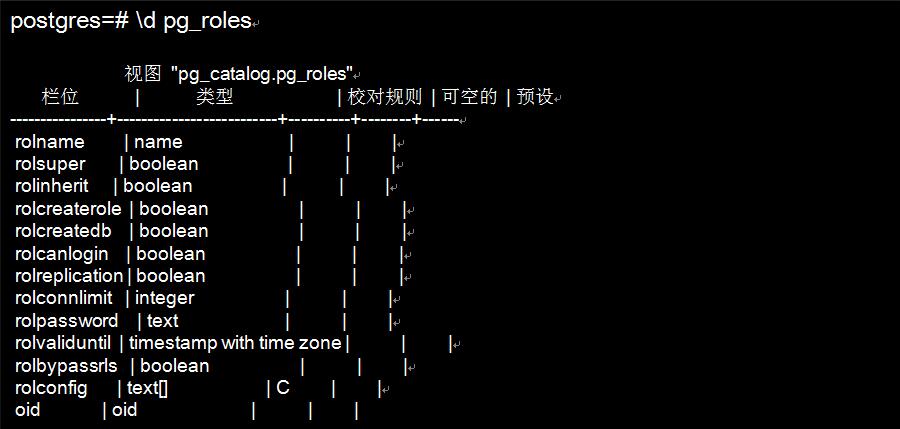

通过数据库字典表来查看角色信息

postgres=# \d pg_roles

通过数据库字典表来查看角色信息

6.5、修改用户和角色

修改用户属性postgres=# \h alter user

命令:alter user

描述:更改数据库角色

语法:

alter user role_specification [ with ] 选项 [ ... ]

选项可以是

superuser | nosuperuser| createdb | nocreatedb| createrole | nocreaterole | inherit | noinherit | login | nologin| replication | noreplication | bypassrls | nobypassrls | connection limit 连接限制| [ encrypted ] password '口令' | password null | valid until '时间戳'

alter user 名称 rename to 新的名称

……

修改用户示例

alter user u2 rename to u22; --修改用户的名字

alter user u22 password ‘u22’; --修改用户的密码

alter user u22 createrole; --修改用户的权限

alter user u22 in database testdb reset all; --修改数据库testdb中的参数重设 为默认值

修改角色示例

alter role dev rename to dev1; --修改角色的名字

alter role dev1 superuser; --修改角色的权限

alter role dev1 login; --修改角色的权限

6.6、删除用户

删除用户方法:

? 方式1:在系统命令行使用drop user命令删除用户 drop user –u postgres –p 7788 username;

? 方式2:在psql命令行使用drop删除

drop role rolename; 或 drop user username;

drop role if exists role_name;

注意事项:1、只用超级用户能够删除超级用户

2、只有具有create role权限的用户能删除非超级用户

3、删除用户前,需要先删除依赖该用户的对象、权限等信息

4、任何属于该组角色的对象都必须先被删除或者将对象的所有者赋予其它角色, 任何赋予该组角色的权限也都必须被撤消。

5、删除组role只会删除组的role本身,组的成员并不会被删除 删除用户与角色示例:

drop user u22;

drop user if exists u3;

drop role if exists u4;

注意:删除用户和角色所用命令可以通用

6.7、启用角色赋予的权限

启用某个角色权限:

分配给用户的角色在用户登录时其权限不会自动生效,需要启用该角色。命令:

set role manager;

注意:此时登陆的用户名变成manager。在此期间创建的对象也是属于manager。

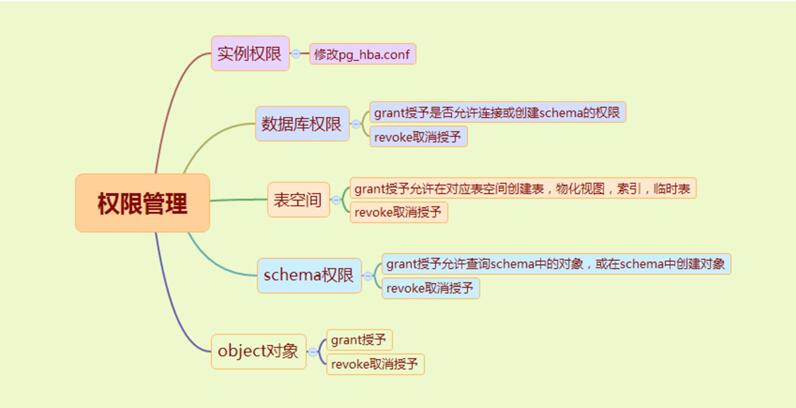

6.8、权限管理

权限管理

? 每个数据库对象都有一个所有者,默认情况下,所有者拥有该对象的所有权限

? 在数据库中所有的权限都和角色挂钩

? 对超级用户postgres不做权限检查,其它用户走acl(access control list)

? 对于数据库对象,开始只有所有者和超级用户可以做任何操作,其它走acl

权限管理结构层次图

以上就是part 6 - pg用户与角色管理 的内容,欢迎进群一起探讨交流,钉钉交流群:35,82,24,60,钉钉群专门讲解,往期视频也可联系cuug咨询老师