- ·

- ·

- ·

- ·

- ·

- ·

- ·

- ·

- ·

- ·

分类: 系统运维

2014-06-21 23:50:27

程序员,请不要抢系统管理员的饭碗

作者:田逸()

收到哥们一条短信,内容如下:

还有就是海淀分局发了函给我们,要求服务器维护方修复漏洞,并且提供后台漏洞文件,和漏洞攻击日志。都要存档下周一让我带到海淀分局。

看来问题严重,赶紧电话过去问。然后要了系统信息和登录权限。

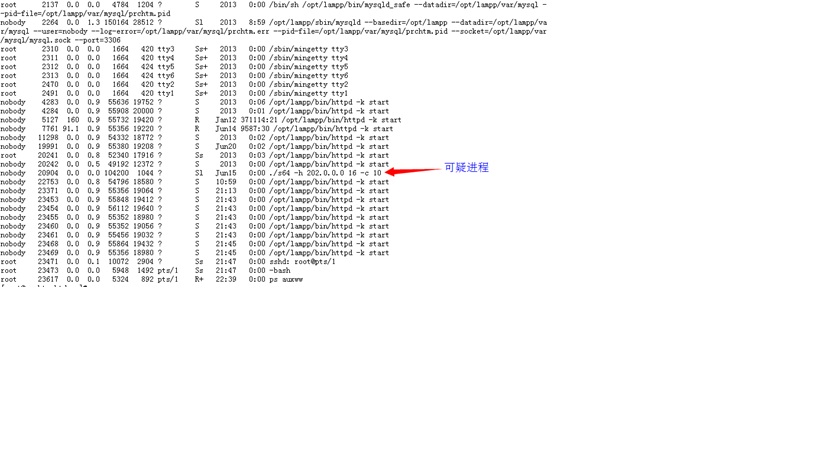

登录系统,首先查看系统进程,其输出如下(节省篇幅,略掉部分):

从输出可以明显看出两个问题,一个是偷懒用lampp套件,而一个明显被入侵了。lampp这样的套件,安装起来是很省事,但后期维护却非常的不省事。就使用习惯而言,有经验的系统管理员,很少有用lampp套件在生成环境,因此,使用lampp套件的绝大部分是一些抢系统管理员饭碗的程序员了。要知道,任何事情都有两面性,前边省事,后边必然费事;反之,前边费时,未来就省事。一些程序员图省事,以为执行一个安装指令就完事大吉,而不会去探究实质,一旦出故障,要从一堆混乱的配置里做修正,对于一个没多少经验的人来说,绝对是费时费力。

接下来,再来看木马大概做什么动作。先记下前边可疑进程的进程号,然后执行命令

netstat -anp| grep 20904 ,其输出如下:

|

tcp 0 0 202.165.183.178:12273 202.0.190.89:80 established 20904/s64 tcp 0 0 202.165.183.178:30215 202.0.188.113:80 established 20904/s64 tcp 255 0 202.165.183.178:25725 86.149.147.85:8686 close_wait 20904/s64 tcp 0 0 202.165.183.178:25998 202.0.38.31:80 established 20904/s64 tcp 0 0 202.165.183.178:52828 202.0.188.105:80 established 20904/s64 tcp 0 0 202.165.183.178:33785 202.0.188.33:80 established 20904/s64 |

这个输出,可以了解本机正把流量引向202.0.190.89、202.0.38.31等地址。这个操作,有可能是打流量,也可能是去下载程序,或者引入盗链。

恶意的猜猜,这个程序员会不会也喜欢用root帐号连数据库呢?先找网站根文档的位置,执行 grep documentroot httpd.conf,得到路径是 /opt/lampp/htdocs ;进入这个目录,进赫然发现文件config.php,打开它吧,my god,部分内容如下(为了真实再现,这里连乱码都没处理,直接粘贴):

|

/* [supesite] (c) 2007-2009 comsenz inc. $id: config.new.php 10885 2008-12-30 07:47:03z zhaofei $ */

$_sc = array();

//--------------- supesite?? --------------- $_sc['dbhost'] = 'localhost'; //supesite????α?(?°?±?μ?ocalhost) $_sc['dbuser'] = 'root'; //supesite?????§? $_sc['dbpw'] = 'wscykjw2010'; //supesite????? $_sc['dbname'] = 'wscykjw2013'; //supesite???? $_sc['tablepre'] = 'supe_'; //supesite±???(2?????μ??????) $_sc['pconnect'] = 0; //supesite?????á???0=1?? 1=′ $_sc['dbcharset'] = 'utf8';//supesite????·

$_sc['siteurl'] = ''; //supesite3????μ?rl·???·?£????? http:// ?a?μ??url£?????????rl?£?β2????/?£?1¨??ˉ???α±??¤о??a ??

//--------------- discuz!?? --------------- $_sc['dbhost_bbs'] = 'localhost'; //discuz!??????α??£???μ?iscuz!???supesite??ê?1????mysql·??±£t???£?1·???2??μ?ysql·?дdiscuz!????μ??3?ysql· $_sc['dbuser_bbs'] = 'root'; //discuz!?????§? $_sc['dbpw_bbs'] = 'wscykjw2010'; //discuz!????? $_sc['dbname_bbs'] = ''; //discuz!????(?1upesite°2???????t??′?? $_sc['tablepre_bbs'] = 'cdb_'; //discuz!±??? $_sc['pconnect_bbs'] = '0'; //discuz!?????á???0=1?? 1=′ $_sc['dbcharset_bbs'] = 'utf8';//discuz!????· $_sc['bbsver'] = ''; //??°汾(??discuz!??μ?汾£?=?£o7)

$_sc['bbsurl'] = ''; //??urlμ?·?£?????μ??url£?????????rl?£?β2????/ $_sc['bbsattachurl'] = ''; //??????urlμ?·(???3???????????£??1?ā??3?????愿?£????????)

//--------------- ucenter home?? --------------- $_sc['dbhost_uch'] = 'localhost'; //ucenter home????α? $_sc['dbuser_uch'] = 'root'; //ucenter home?????§? $_sc['dbpw_uch'] = 'wscykjw2010'; //ucenter home????? $_sc['dbname_uch'] = ''; //ucenter home???? $_sc['tablepre_uch'] = 'uchome_'; //ucenter home±??? $_sc['pconnect_uch'] = '0'; //ucenter home?????á???0=1?? 1=′ $_sc['dbcharset_uch'] = 'utf8';//ucenter home????·

$_sc['uchurl'] = ''; //ucenter home urlμ?·?£?????μ??url£?????????rl?£?β2????/ $_sc['uchattachurl'] = ''; //ucenter home ????urlμ?·(???3?????????£??1?ā??????愿?£????????) |

果然有程序员风格,好可爱的root帐号啊!

还记得程序员爱用的一招:目录权限所有用户可读可写可执行,也就是777了。幸亏不是中国人发明的计算机,不然会是999了。到网站根目录/opt/lampp/htdocs,执行一下 pwd 确认一下,接着执行 ls –al 输出如下:

|

total 2724 drwxrwxrwx 29 root root 4096 jun 21 22:15 . drwxr-xr-x 20 root root 4096 jul 29 2013 .. drwxr-xr-x 2 nobody nobody 4096 jun 15 06:49 ... -rwxrwxrwx 1 root root 16384 jul 18 2013 .config.php.swp -rwxrwxrwx 1 root root 190 jul 22 2013 .htaccess -rw-r--r-- 1 root root 8 jul 29 2013 1.html -rwxrwxrwx 1 root root 1123419 jan 1 2012 1.mp3 -rwxrwxrwx 1 root root 70814 dec 16 2011 1.swf drwxrwxrwx 5 root root 4096 jul 28 2013 admin -rwxrwxrwx 1 root root 5454 may 27 2010 admincp.php -rwxrwxrwx 1 root root 2106 mar 9 2009 announcement.php drwxrwxrwx 2 root root 4096 jul 28 2013 api drwxrwxrwx 7 root root 4096 feb 24 15:18 attachments -rwxrwxrwx 1 root root 848 dec 31 2008 batch.ad.php -rwxrwxrwx 1 root root 9703 sep 22 2009 batch.comment.php -rwxrwxrwx 1 root root 10912 sep 23 2009 batch.common.php -rwxrwxrwx 1 root root 1689 sep 16 2009 batch.download.php -rwxrwxrwx 1 root root 6639 feb 25 2009 batch.epitome.php -rwxrwxrwx 1 root root 266 mar 25 2009 batch.formhash.php -rwxrwxrwx 1 root root 3372 dec 31 2008 batch.html.php -rwxrwxrwx 1 root root 4491 feb 18 2009 batch.insertimage.php -rwxrwxrwx 1 root root 2630 dec 31 2008 batch.javascript.php -rwxrwxrwx 1 root root 3261 oct 22 2009 batch.login.php -rwxrwxrwx 1 root root 3218 sep 16 2009 batch.modeldownload.php -rwxrwxrwx 1 root root 6842 sep 22 2009 batch.panel.php -rwxrwxrwx 1 root root 12100 aug 31 2009 batch.postnews.php -rwxrwxrwx 1 root root 3534 may 27 2010 batch.search.php -rwxrwxrwx 1 root root 2360 sep 22 2009 batch.secboard.php -rwxrwxrwx 1 root root 1555 nov 4 2009 batch.tagshow.php -rwxrwxrwx 1 root root 3027 feb 18 2009 batch.thumb.php -rwxrwxrwx 1 root root 14074 aug 31 2009 batch.upload.php -rwxrwxrwx 1 root root 1942 aug 31 2009 bbs.php ……………………..余下省略………………………………. |

my god,这位程序员好辛苦啊!黑客很感谢你的。

请注意看输出的目录,有一个目录是… ,注意哟,是3个点,很可疑,同时也很容易把人迷惑。相信要迷惑这位可爱的程序员,那是不在话下了。进去看看,哟西,好多文件呢:

|

-rw-r--r-- 1 nobody nobody 8008 may 23 06:47 cb2.php -rw-r--r-- 1 nobody nobody 468348 jan 1 1970 index.html -rw-r--r-- 1 nobody nobody 6186 may 23 06:47 old.txt -rw-r--r-- 1 nobody nobody 5948 may 23 06:47 old2.txt -rw-r--r-- 1 nobody nobody 1289 may 23 06:47 pass.txt -rwxr-xr-x 1 nobody nobody 20044 may 23 06:47 s64 -rw-r--r-- 1 nobody nobody 1711 may 23 06:47 user.txt -rw-r--r-- 1 nobody nobody 149 jun 15 11:12 vulnerables.txt |

记得前边的进程,有个s64,它就藏在这里了。记得用find搜一下,看其它地方还有没有。打开几个文件看了一下,全是与木马相关的文件。

闲着没事,再帮他看看系统帐号,有几行也不对劲,其内容为:

|

dovecot:x:101:104::/home/dovecot:/bin/bash nx:x:102:105::/usr/nx/home/nx:/usr/nx/bin/nxserver webmaster:x:3004:100::/home/webmaster:/bin/bash |

翻一下他的历史记录,有一行内容为 806 /usr/local/mysql/bin/mysqldump -uroot -p wscykjw > /opt/sql.sql 。这个直接把root密码写在命令行参数里,你这样图省事,黑客进来也省事啊,不用再费劲,就直接拿库了。

这里拿一个被入侵的网站做例子,几乎该犯的错误,都犯了。希望没经验的程序员,不要轻易跨界抢系统管理员的饭碗,你留下的烂摊子,还得系统管理员来收拾的。谢谢!

sery2014-06-24 20:26:51

:海淀分局怎么发现服务器被黑了?这个服务器被当作肉鸡去攻击其他网站了?还有程序员跟你们是啥关系?他们租了你们的服务器?

一点关系也没有。放在一个哥们的idc机房,出问题了,程序员搞不定,就过去帮忙。

|2014-06-24 20:17:43

海淀分局怎么发现服务器被黑了?这个服务器被当作肉鸡去攻击其他网站了?还有程序员跟你们是啥关系?他们租了你们的服务器?

2014-06-23 17:15:33

的确有遇到过类似的人跟类似的事,这个事情我也有点感同身受。

sery2014-06-23 12:00:59

:标题党!这lampp软件和程序都程序员安装的?是公司管理上的问题,程序员干了系统管理员的事,吃力不讨好...系统管理员偷懒了

开始是找系统管理员给部署好了nginx php mysql,完全独立的。后来,因为更新网站,找了程序员,直接把先前的安装毙了,自作主张弄了似乎省事的套件,结果出问题,被黑了搞不定,就把到处找人帮忙!

|